Liens directs

Calendrier

| Dim. | Lun. | Mar. | Mer. | Jeu. | Ven. | Sam. |

Apple Store

XML/RSS

Archives

Parcourez les archives par date

Tous les articles 2004

Tous les articles 2005

Tous les articles 2006

Tous les articles 2004

Tous les articles 2005

Tous les articles 2006

RECHERCHE

Liens

Forums

En direct sur

Statistiques

Entrées totales dans ce blog :

Entrées totales dans cette catégorie :

Publié le : mai 01, 2006 01:41 AM

Entrées totales dans cette catégorie :

Publié le : mai 01, 2006 01:41 AM

Réalisé avec

Vous êtes sur internet, en tain de surfer paisiblement sur votre site préféré, en l'occurrence le mien par exemple. Mais savez-vous réellement ce qui se passe en même temps ? Vous doutez-vous qu'en utilisant le seul port 80, que les autres ports peuvent être utilisés à votre insu par une personne malveillante tentant de rentrer illicitement dans votre système. Parano, moi non, mais c'est la triste réalité. Sur Mac, nous ne risquons pas grand-chose, mais sur un PC équipé de 20doses cela peut devenir très dangereux. Les virus et autres troyens arrivent sur vos ordinateurs et vous ne savez pas pourquoi. Ne cherchez pas trop loin, votre ordinateur est une passoire.

Vous êtes sur internet, en tain de surfer paisiblement sur votre site préféré, en l'occurrence le mien par exemple. Mais savez-vous réellement ce qui se passe en même temps ? Vous doutez-vous qu'en utilisant le seul port 80, que les autres ports peuvent être utilisés à votre insu par une personne malveillante tentant de rentrer illicitement dans votre système. Parano, moi non, mais c'est la triste réalité. Sur Mac, nous ne risquons pas grand-chose, mais sur un PC équipé de 20doses cela peut devenir très dangereux. Les virus et autres troyens arrivent sur vos ordinateurs et vous ne savez pas pourquoi. Ne cherchez pas trop loin, votre ordinateur est une passoire. Et voici la triste réalité qui touche la quasi-totalité

des ordinateurs du côté obscur. Sur Mac comme sur Xp, il y a un

pare-feu (firewall). Mais combien l'ont-ils réellement configuré et de

plus

correctement?

Honnêtement, je n'utilise pas celui fournit par le système Mac OS X. Je préfère de loin NetBarrier, logiciel édité par Intego. Assez simple à configurer, il s'occupe de tout. Oui, me direz-vous, mais jusqu'à quel point. Et bien c'est ce que vais tenter de vous démontrer. Cet article est basé sur l'utilisation du Port-Scan. En gros, un "pirate" lance des pings sur tous vos ports, pour vérifier si l'un d'eux est ouvert, et par conséquent, tenter de pénétrer sur votre machine.

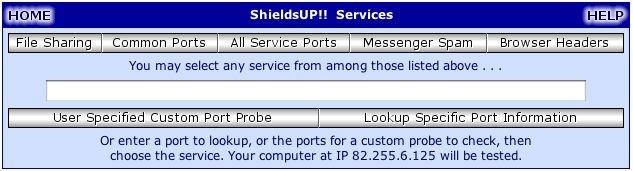

Rendez-vous tout de suite à cette adresse : Gibson Research Corporation, et plus précisément ici : ShieldsUp! . Vous noterez que cette page présente le service proposé en ligne. Cliquez sur Proceded, et c'est parti pour quelques tests.

Honnêtement, je n'utilise pas celui fournit par le système Mac OS X. Je préfère de loin NetBarrier, logiciel édité par Intego. Assez simple à configurer, il s'occupe de tout. Oui, me direz-vous, mais jusqu'à quel point. Et bien c'est ce que vais tenter de vous démontrer. Cet article est basé sur l'utilisation du Port-Scan. En gros, un "pirate" lance des pings sur tous vos ports, pour vérifier si l'un d'eux est ouvert, et par conséquent, tenter de pénétrer sur votre machine.

Rendez-vous tout de suite à cette adresse : Gibson Research Corporation, et plus précisément ici : ShieldsUp! . Vous noterez que cette page présente le service proposé en ligne. Cliquez sur Proceded, et c'est parti pour quelques tests.

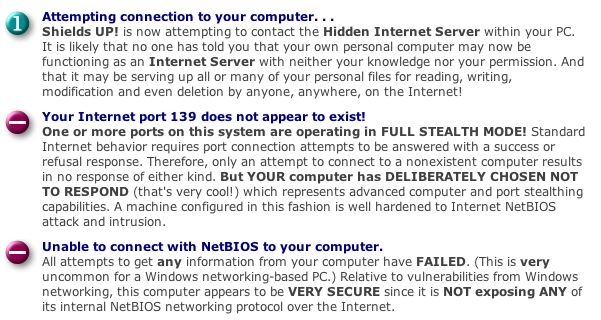

Dans un premier temps, vous allez tester le Partage de fichier (File Sharing). Il suffit juste de cliquer sur ce même bouton. Attendez que le test soit fini et lisez les résultats. Pour moi, voici ce que ça donne :

Vous pouvez noter que mon port 139 est fermé et n'a pas répondu. 1 point pour NetBarrier.

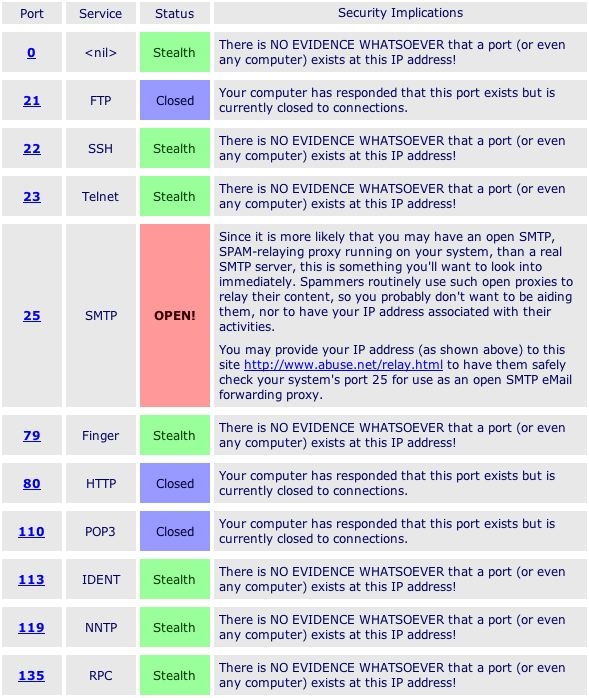

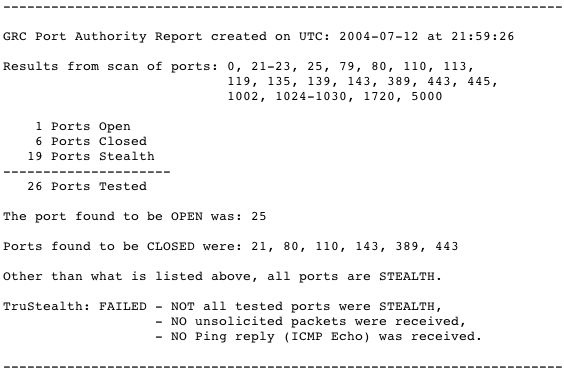

Le second test concerne les ports communs (Commons Ports). Pour faire tous les tests, j'autorise les adresses 204.1.226.224 à 204.1.226.255 comme préconisées sur la page de présentation.

Ben mauvais point. Mon port 25 est ouvert de chez ouvert. Petit rappel, le port 25 correspond au SMTP, c'est-à-dire à l'envoi de courrier électronique (mail). Par contre, le port 80 (http) est clos de l'extérieur. Et pourtant, je surfe sur la vague sans aucun problème. NetBarrier se défend bien sur ce coup là hormis pour le port 25. Allez 1 point quand même. Je vais chercher pour sécuriser ce port, on ne sait jamais. Voici les résultats en texte de ce dernier test :

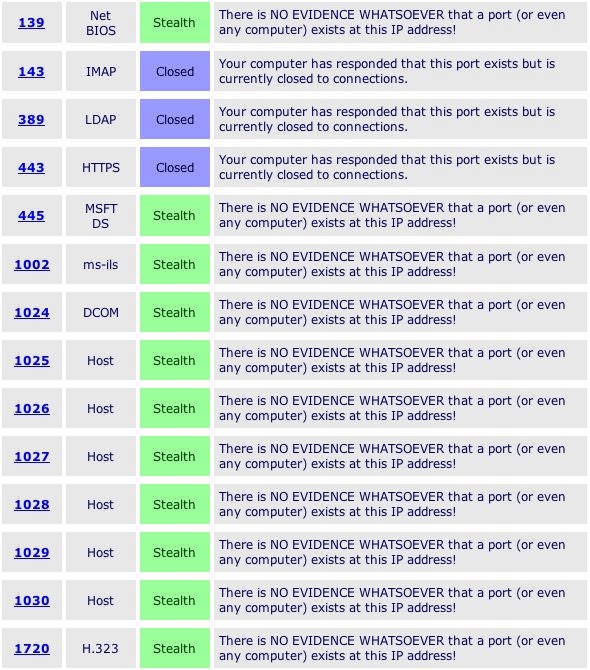

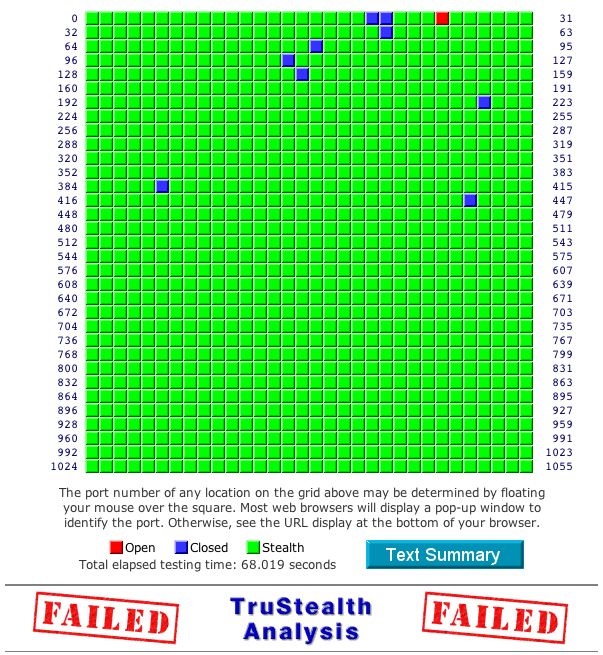

Le troisième test, est le plus spectaculaire. En cliquant sur le bouton All Service Ports, votre machine va recevoir un ping sur chaque port compris entre 0 et1055. Jugez par vous-même :

Ben, là, le test est mauvais pour moi. Mon ordinateur a répondu sur le port 25, et les quelques ports (en bleu) même s'il ne sont pas ouverts, répondent tout de même. En littérale, voici le résultat du test :

Le test Messenger spam, ne nous concerne pas sur mac, et n'a donc aucune utilité.

Passons au test Browser Headers. Le résultat pour moi, est presque du chinois.

Accept: */*

Accept-Language: fr, ja;q=0.50

Connection: close

Host: www.grc.com

Referer: http://www.grc.com/x/ne.dll?rh1dkyd2

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X; fr) AppleWebKit/125.2 (KHTML, like Gecko) Safari/125.8

Content-Length: 32

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate;q=1.0, identity;q=0.5, *;q=0

Secure: https://www.grc.com

Nonsecure: http://www.grc.com

MediaPort: 8083

Accept-Language: fr, ja;q=0.50

Connection: close

Host: www.grc.com

Referer: http://www.grc.com/x/ne.dll?rh1dkyd2

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X; fr) AppleWebKit/125.2 (KHTML, like Gecko) Safari/125.8

Content-Length: 32

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate;q=1.0, identity;q=0.5, *;q=0

Secure: https://www.grc.com

Nonsecure: http://www.grc.com

MediaPort: 8083

Un second test est disponible sur la page de résultat, et s'intéresse au port 443 (https)

Accept: */*

Accept-Language: fr, ja;q=0.50

Connection: close

Host: www.grc.com

Referer: http://www.grc.com/x/ne.dll?rh1dkyd2

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X; fr) AppleWebKit/125.2 (KHTML, like Gecko) Safari/125.8

Content-Length: 30

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate;q=1.0, identity;q=0.5, *;q=0

Secure: https://www.grc.com

Nonsecure: http://www.grc.com

MediaPort: 8084

Accept-Language: fr, ja;q=0.50

Connection: close

Host: www.grc.com

Referer: http://www.grc.com/x/ne.dll?rh1dkyd2

User-Agent: Mozilla/5.0 (Macintosh; U; PPC Mac OS X; fr) AppleWebKit/125.2 (KHTML, like Gecko) Safari/125.8

Content-Length: 30

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate;q=1.0, identity;q=0.5, *;q=0

Secure: https://www.grc.com

Nonsecure: http://www.grc.com

MediaPort: 8084

Toujours du chinois pour moi. Enfin non, les informations du navigateur sont quand même récupérées, ainsi que la version de mon système d'exploitation. NetBarrier permet de bloquer ces informations, mais en partage internet sur un réseau, mon AluBook ne peut plus utiliser le port 80 pour aller sur le net.

Pour le test des cookies, je n'ai pas bien compris ce qu'il fallait faire.

Les boutons de la ligne du dessous permettent de tester un seul port, et l'autre d'avoir des informations sur ce port. Pour ceux qui maîtrisent bien l'anglais, tant mieux pour eux.

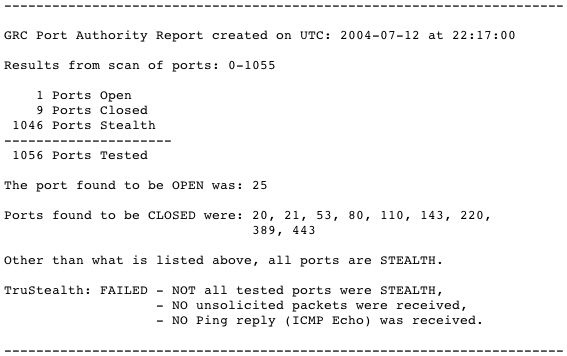

Dans l'ensemble, ma machine est donc bien protégée. Certains ports répondent, et ça me gêne un peu. Heureusement avec NetBarrier, nous pouvons configurer la réaction au Port-Scan. Si je retire l'adresse que j'ai autorisée pour faire ces tests, voici ce que ça donne.

Le File Sharing est toujours au top de la protection. Les Commons Ports sont maintenant au top de la sécurité. Je n'ai pas tout mis, mais la réponse est parlante d'elle-même :

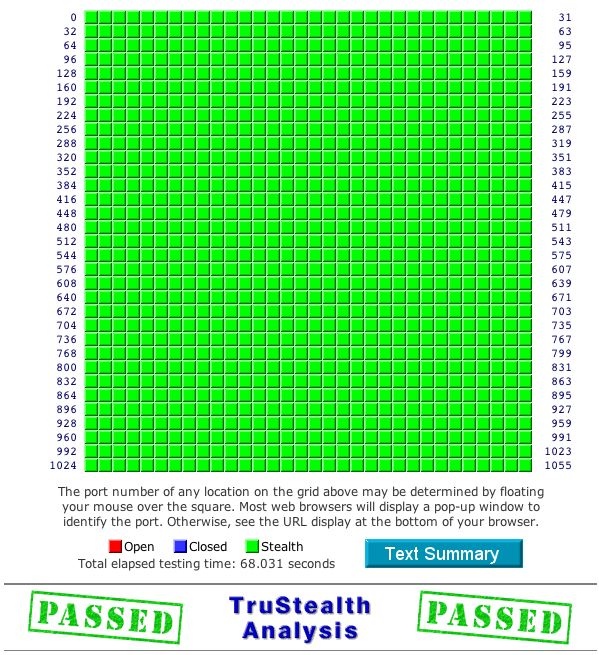

Le All Services Ports donne un résultat sans équivoque :

Vous l'aurez compris, se connecter au net n'est pas si anodin que ça. Un bon pare-feu est pratiquement obligatoire. Pour nous, sur nos machines à la pomme croquée, nous n'avons pas de gros risques à craindre, mais du côté de 20doses, c'est toute une autre histoire.

NetBarrier joue très bien son rôle et j'en suis bien content. De toute façon, dès qu'un intrus tente un Port-Scan sur mon ordinateur, son adresse IP est automatiquement placée dans la Stop-List, et à vie.

Thiery